中小企業こそ狙われる?サイバー攻撃の対策と最初の一歩

はじめに

「大手メーカーがランサムウェア被害で工場停止」

最近、こうしたニュースを目にする機会が増えました。

被害に遭っているのは大企業ばかりに見えますが、実はその裏で、中小企業が「攻撃の入口」として狙われているケースが増えています。

この記事では、中小企業がサイバー攻撃の標的になっている現状と、特に製造業が狙われやすい理由、そして今日から始められる対策について解説します。私自身、大手化学メーカーで働いた経験があり、製造現場の「安全第一」文化とITセキュリティのギャップを肌で感じてきました。その視点も交えながらお伝えします。

この記事のまとめ

- ⚡中小企業の約7割はセキュリティ体制が未整備。攻撃者にとって「狙いやすい相手」になっている

- ⚡サプライチェーン攻撃の入口として、大手の取引先である中小企業が標的にされている

- ⚡製造業はライン停止を恐れて身代金を払いやすく、特に狙われやすい業種

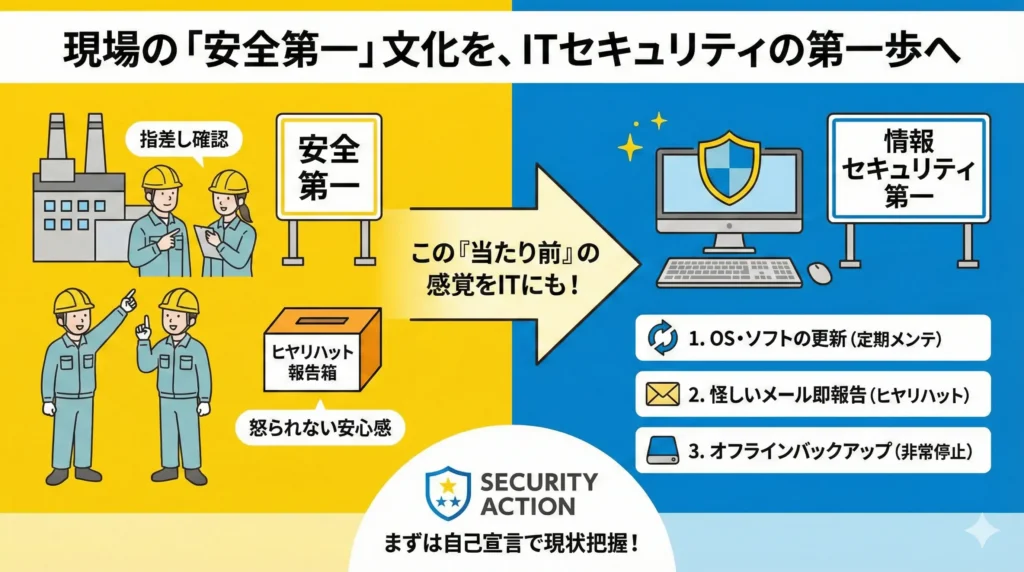

- ⚡製造現場の「安全第一」文化をITセキュリティにも応用すれば、対策の第一歩になる

- ⚡SECURITY ACTIONの自己宣言だけでも、自社の弱点に気づくきっかけになる

「うちみたいな小さい会社は関係ない」と思っていませんか

ニュースで「大手メーカーがランサムウェア被害」と報じられるたび、どこか他人事のように感じていないでしょうか。

「狙われるのは大企業だけ」「うちには盗まれて困るような情報はない」

そう考えている中小企業の経営者は少なくありません。

しかし現実は違います。むしろ中小企業こそが、攻撃者にとって「入りやすい玄関」として狙われています。

この記事では、なぜ中小企業がサイバー攻撃の標的になるのか、特に製造業が危ない理由は何か、そして今日から始められる対策について解説します。

中小企業が狙われる理由

セキュリティ体制の「穴」を突かれている

IPA(独立行政法人 情報処理推進機構)が2024年度に実施した調査によると、約7割の中小企業で組織的なセキュリティ体制が整備されていません。

大企業がファイアウォールや監視体制を強化する一方で、中小企業は「IT担当者がいない」「予算がない」「何をすればいいか分からない」といった理由で対策が後回しになりがちです。

攻撃者はこの差をよく知っています。正面から大企業を攻めるより、セキュリティの甘い中小企業を経由した方が楽に侵入できる。これがサプライチェーン攻撃の考え方です。

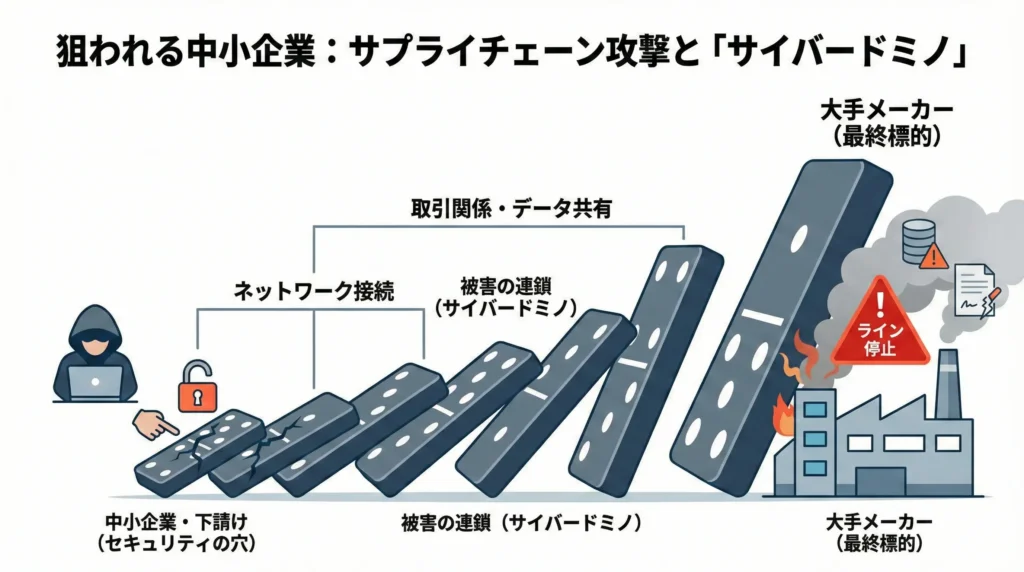

「サイバードミノ」という連鎖被害

同じ調査では、過去3年間にサイバー攻撃の被害に遭った中小企業のうち、約7割で取引先にも影響が及んでいたことが分かっています。

経済産業省はこれを「サイバードミノ」と呼んでいます。1社が攻撃を受けると、ネットワークでつながった取引先へ被害が連鎖していく現象です。

つまり、自社が被害を受けるだけでなく、大切な取引先に迷惑をかけてしまう。最悪の場合、取引停止につながるリスクもあります。

製造業が特に狙われやすい理由

「ラインを止められない」という弱み

2024年のセキュリティインシデント発生割合を見ると、製造業が全体の約25%で最多となっています。なぜ製造業がこれほど狙われるのでしょうか。

理由の一つは「製造ラインを止められない」という心理です。

ランサムウェアに感染してシステムが使えなくなると、生産がストップします。1日止まれば数百万円、数千万円の損失。納期遅延で取引先からの信用も失います。

攻撃者はこの心理を突いてきます。「早く復旧したいなら身代金を払え」と迫られると、払ってしまう企業が少なくありません。実際、警察庁の調査では、ランサムウェア被害からの復旧に1,000万円以上かかった企業が46%にのぼっています。

サプライチェーンの「弱い環」として

製造業は多くの部品メーカーや加工業者とつながっています。大手メーカーを直接攻撃するのは難しくても、その下請け・孫請けを経由すれば侵入できる可能性がある。

最近では、大手企業の調達部門から「セキュリティ対策状況を教えてください」とチェックシートが送られてくるケースも増えています。これは取引先のリスクを把握したいという動きであり、裏を返せば「対策が不十分なら取引を見直す」という意味でもあります。

「安全第一」なのに、セキュリティは後回し?

ここで、私自身の経験をお話しさせてください。

私は大手化学メーカーで7年間、研究開発の仕事をしていました。化学プラントや研究所では「安全第一」が徹底されています。

毎日のヒヤリハット報告は当たり前。部署ごとに報告件数や気づきの質まで評価されていました。「危険を感じたら報告する」という文化が根付いていたのです。

新しい実験を始める際も、安全対策と万が一の対応手順が整っていなければGOサインは出ません。「リスクを想定してから動く」という考え方が染み付いていました。

ところが、ITセキュリティに関してはどうだったか。

正直なところ、当時の私も含めて、多くの社員がセキュリティを意識していなかったように思います。製造現場では「安全」に敏感なのに、パソコンやネットワークの「安全」は後回し。この感覚のズレが、製造業のセキュリティ対策が遅れる一因ではないかと感じています。

今日から始められる3つの対策

「何から手をつければいいか分からない」という声をよく聞きます。いきなり高額なシステムを導入する必要はありません。まずは以下の3つから始めてみてください。

1. OSとソフトウェアを最新の状態に保つ

Windows Updateやアプリの更新通知を「後で」と放置していませんか。セキュリティの穴(脆弱性)を突いた攻撃は非常に多く、更新を怠るだけでリスクが跳ね上がります。

「更新すると業務ソフトが動かなくなるかも」という心配もあるかもしれません。それなら、まず1台で試してから全社に展開する、といった手順を決めておきましょう。

2. 「怪しいと思ったら報告」のルールを作る

製造現場のヒヤリハット報告と同じ発想です。不審なメールを開いてしまった、変なポップアップが出た。そんな時に「報告したら怒られる」という空気があると、被害が拡大します。

「怪しいと思ったらすぐ報告」「報告した人を責めない」というルールを明文化するだけで、初動対応が早くなります。

3. バックアップを定期的に取る

ランサムウェアに感染してもバックアップがあれば復旧できます。ただし、ネットワークにつながったままのバックアップは一緒に暗号化されてしまうリスクがあるので、外付けHDDなど切り離した場所に保存することが大切です。

SECURITY ACTIONの自己宣言をしてみる

「対策はしているつもりだけど、十分かどうか分からない」という方には、SECURITY ACTIONの自己宣言をおすすめします。

SECURITY ACTIONは、IPAが推進する中小企業向けのセキュリティ対策自己宣言制度です。一つ星と二つ星の2段階があり、チェック項目に沿って自社の対策状況を確認し、取り組むことを宣言します。

私自身、二つ星を宣言する過程で気づいたことがあります。項目自体は「当たり前」と思える内容が多いのですが、すべてを完璧に実践できているかと問われると、意外と抜け漏れがある。

チェックリストを埋めていくだけでも「ここが弱いな」「この部分は対応できていないな」という発見があります。宣言そのものより、自社の現状を棚卸しするプロセスに価値があると感じています。

取引先から「セキュリティ対策はどうしていますか」と聞かれた際にも、SECURITY ACTIONを宣言していることは一つの回答になります。

まとめ

中小企業だから狙われない、という時代は終わりました。むしろサプライチェーンの「入りやすい入口」として、攻撃者は中小企業を標的にしています。

製造業であれば、日頃から「安全第一」を徹底しているはず。その感覚をITセキュリティにも広げることが、対策の第一歩になります。

まずはOSの更新、報告ルールの整備、バックアップの確認から。できることから始めてみてください。

「何から手をつければいいか分からない」「自社に合った対策を相談したい」という方は、お気軽にお問い合わせください。